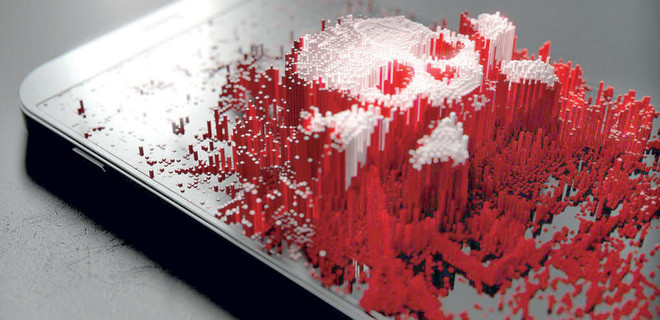

ما زال بعض المستخدمين يرون أنفسهم في مأمن عن التعرض للهجمات الإلكترونية وواثقين بأنهم ليسوا مستهدفين من قراصنة ومجرمي الإنترنت، مرددين بعض العبارات مثل “لا يمكن لأحد إختراق أجهزتي” أو “ما الذي يهم المخترقين بمعلوماتي؟”، ويعود ذلك لنقص وعي كثيرين منهم حول أهمية البيانات التي تحتوي عليها أجهزتهم الذكية بمختلف أنواعها، حيث إن كل جهاز حتى وإن كان لا يحمل معلومات مؤثرة في المستخدمين فإنها تعد قيمة بالنسبة للمخترقين الذين يمكنهم الاستفادة منها في كل شيء، أو حتى في جعلها منفذا لاختراق الأجهزة الأخرى المتصلة بها.

ويعود ذلك إلى نقص وعي المستخدمين بوسائل الاختراق ووسائل الحماية، حيث يمكن أن يتم اختراق كافة الأجهزة الذكية بعدة طرق وسبل مختلفة منها نظام التشغيل والتطبيقات، واتصال الإنترنت والبلوتوث حتى عبر تقنية تحديد المواقع GPS. فعلى سبيل المثال، في حال تمكن المخترقون من الوصول إلى جهاز واحد على الشبكة المنزلية واختراقه، يمكن أن يستفيدوا من ذلك لفتح منفذ أمامهم للوصول إلى كافة الأجهزة المتصلة بهذه الشبكة.

فقد كشف باحثون عن برمجية خبيثة تستهدف الأجهزة العاملة بنظامي أندرويد و iOS تملك مجموعة من القدرات التطفلية التي تمكنها من إجراء عمليات تجسس على أجهزة المستخدمين، تشمل التقاط الصور ومقاطع الفيديو، واستعادة التاريخ من المتصفحات والتطبيقات، وتتبع موقع المستخدم، وأكثر من ذلك بكثير.

وتتمتع البرمجية الخبيثة التي أطلق عليها اسم Monokle بالقدرة على تثبيت شهادات موثوقة تتيح لها الوصول إلى أساسات أو جذر النظام، ما يسمح للمخترقين بالوصول إلى عديد من أنواع البيانات التي قد تكون مهمة بالنسبة لهم، في حين يمكن للبرمجية تسجيل ما يقوم به المستخدم على الشاشة أو حتى عندما تكون مقفلة، لتخزين كلمة مرور الجهاز، وفي حين أن البرمجية تستهدف حاليا الأجهزة العاملة بنظام أندرويد في المقام الأول، إلا أن الباحثين يقولون إن عينات من البرمجية تحتوي على أوامر غير مستخدمة تشير إلى وجود إصدار لها لنظام iOS، ما يشير إلى أن المجموعة التي تقف خلفها تخطط لاستهداف أجهزة آيفون أيضا.

يعتقد الباحثون أن البرمجية الضارة نشطة منذ عام 2016، وتستهدف بالتحديد المستخدمين في مناطق محددة في العالم إلا أنه من المتوقع أن تنشط في دول أخرى إذا لم يتم التصدي لها.

وبحسب تقرير شركة Lookout لأمن المعلومات التي كشفت عن خطر هذه البرمجية، فإن البرمجية يمكنها تعديل نظام الشهادات الموثوق بها لنظام أندرويد؛وشبكة القيادة والتحكم التي يمكنها الاتصال عبر منافذ TCP أو البريد الإلكتروني أو الرسائل النصية أو المكالمات الهاتفية.

كما يمكنها أيضا، استرجاع معلومات التقويم بجميع تفاصيله، وتنفيذ هجمات على حركة مرور بروتوكول HTTPS، وجمع معلومات الحساب واسترجاع رسائل الواتساب؛ وإنستجرام؛ وسكايب؛ و imo وغيرها من التطبيقات الأخرى، إضافة إلى إرسال رسائل نصية إلى رقم المخترق، وإعادة تعيين الرمز السري للمستخدم، وتسجيل الصوت المحيط مع تحديد جودة الصوت، وإجراء المكالمات وتسجيلها، والتفاعل مع التطبيقات المكتبية الشائعة لاسترداد نصوص المستندات، والتقاط الصور ومقاطع الفيديو، وتسجيل كلمات المرور بما في ذلك أرقام التعريف الشخصية لفتح الهاتف والضغط على المفاتيح، واسترجاع جهات الاتصال ورسائل البريد الإلكتروني وسجلات المكالمات وتاريخ التصفح والحسابات وكلمات المرور، وتتبع موقع الجهاز، وحذف الملفات بشكل عشوائي، وتنزيل الملفات المحددة من قبل المهاجم، وإعادة تشغيل الجهاز، وإلغاء تثبيت نفسه وإزالة جميع الآثار من الهاتف المصاب.

ووجد الباحثون أن البرمجية تختبئ في عدد صغير جدا من التطبيقات، ما يدل على أن أداة المراقبة تستخدم في الهجمات عالية الاستهداف على عدد محدود من الأشخاص،وتحتوي معظم التطبيقات على وظائف شرعية لمنع المستخدمين من الشك في أن التطبيقات ضارة، وذلك استنادا إلى أسماء التطبيقات وأيقوناتها.

وتستهدف البرمجية في الوقت الحالي الأجهزة العاملة بنظام “أندرويد 7 و 8 و 9” وتتيح للقراصنة تشغيل شيفرة برمجية عن بعد من خلال فيديو يحمل بداخله محتويات خبيثة يتم فتحه عبر مشغل فيديوهات أندرويد الافتراضي فور تلقيه كمرفق ضمن رسالة بريدية، ولحسن الحظ أن هذه الثغرة لا تعمل إلا عند تشغيل الفيديو تماما كما تم إرساله من دون تعديله، وهذا يعني لو تم نشره عبر “الواتساب” أو “يوتيوب” فإن هذه الخدمات تجري تعديلات على الفيديو لخفض الدقة وتحويله وبالتالي تكتشف الحمولة الخبيثة وتمنع إرساله.

يذكر أن “جوجل” أرسلت تحديثا أمنيا مطلع الشهر الجاري يسد هذه الثغرة، لكن مع الأسف قد لا يصل هذا التحديث سريعا لجميع مستخدمي الأنظمة المتضررة، وتعد هذه الثغرة خطيرة لأنها موجودة في 58 في المائة من هواتف أندرويد، وهي نسبة انتشار الأنظمة المذكورة.

ودك يوصلك كل جديد :

• تابعنا على التيلجرام اضغط هنا

• تابعنا على تويتر اضغط هنا

(

( (

(